配置指南

DDNS服务的阿里云DDNS配置说明

1、阿里云域名解析配置

登陆阿里云后,在域名解析配置前需要先注册一个域名,然后打开域名解析页面 https://dns.console.aliyun.com/#/dns/domainList。

添加域名“test.com”。

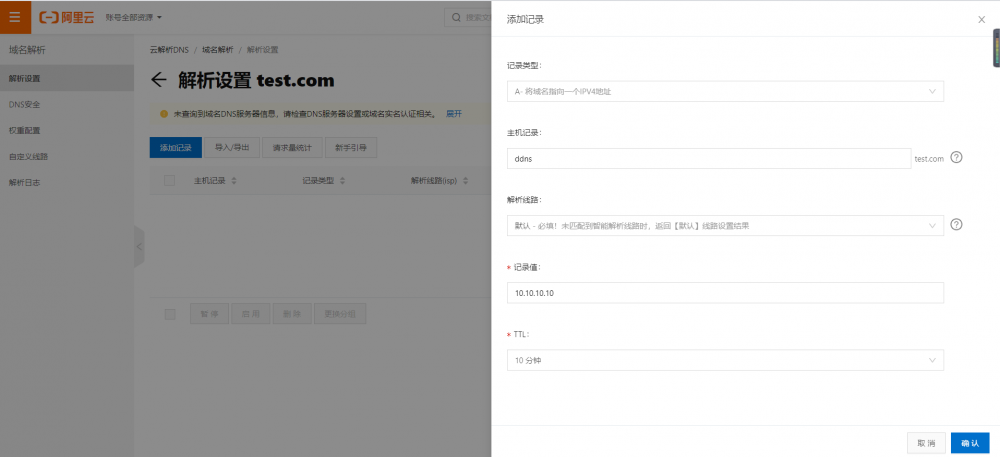

为“test.com”域名添加一个A记录。这里以"ddns.test.com"为例

到此域名解析配置完成。

2、创建AccessKey API 的账号与密钥

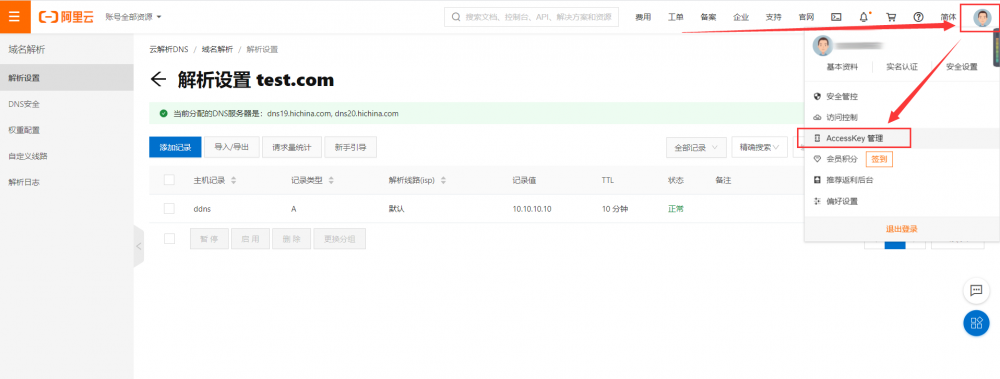

在管理后台鼠标移动到右上角的头像处,会有一个下拉菜单,选择AccessKey 管理进入管理页面。

进入页面后,使用方案(1)可直接创建具有帐户完全权限的AccessKey,但为了安全,这里推荐与演示也使用方案(2)。如图中的(2)

云账号 AccessKey 是您访问阿里云 API 的密钥,具有该账户完全的权限,请您务必妥善保管!不

要通过任何方式(e.g. Github)将 AccessKey 公开到外部渠道,以避免被他人利用而造成 安全威

胁。

强烈建议您遵循 阿里云安全最佳实践,使用 RAM 子用户 AccessKey 来进行 API 调用。

进入RAM访问控制-》人员管理-》用户-》创建用户

输入相关信息,这里以“ddns”帐户为例,注意勾选编程访问,一会创建成功后会用到。

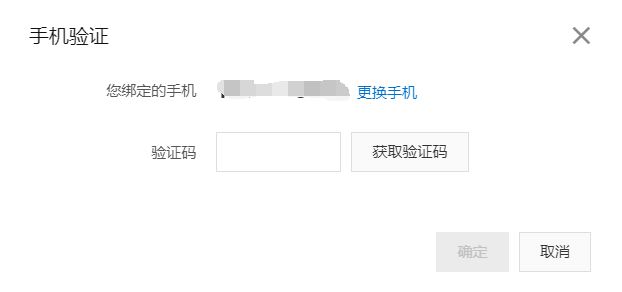

确定后输入短信验证码。

成功后如下。复制AccessKey ID与AccessKey Secret 在第3步的添加DDNS解析记录会用到。

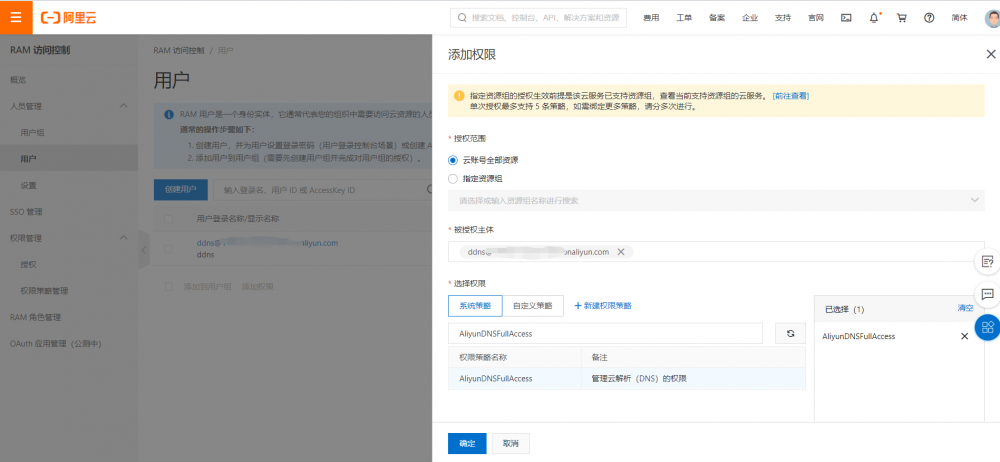

为刚创建的帐户添加DDNS管理权限。

在选择权限框中输入“AliyunDNSFullAccess”找到"管理云解析(DNS)的权限“,添加到右边,确认保存。

3、添加DDNS解析记录

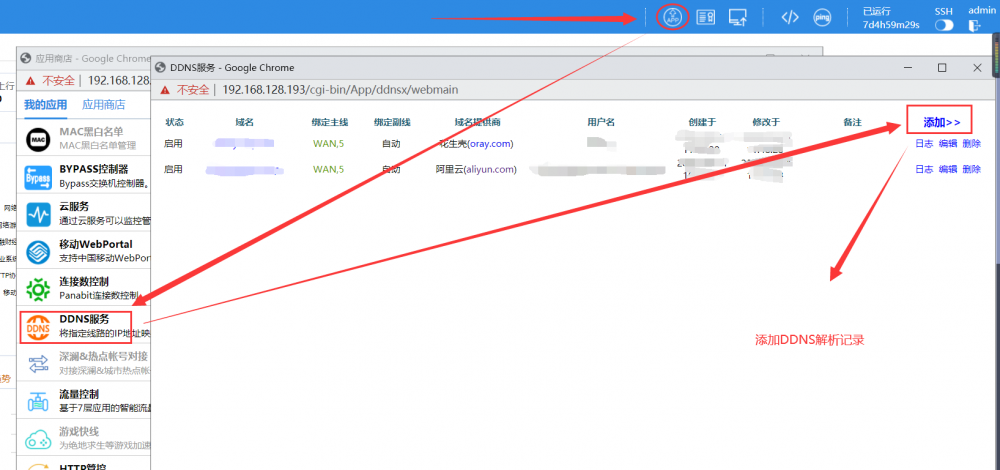

进入PA的管理页面“http://ip”,在右上角打开应用商店,打开DDNS服务APP,选择添加。

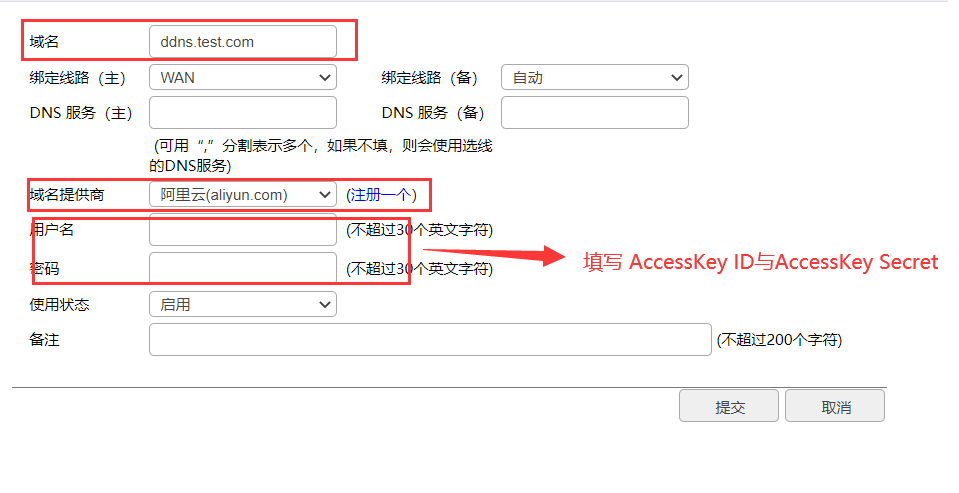

添加记录时,域名填写第2步中阿里云上创建的域名A记录“ddns.test.com”。用户名与密码为云的

AccessKey API 的账号与密钥。

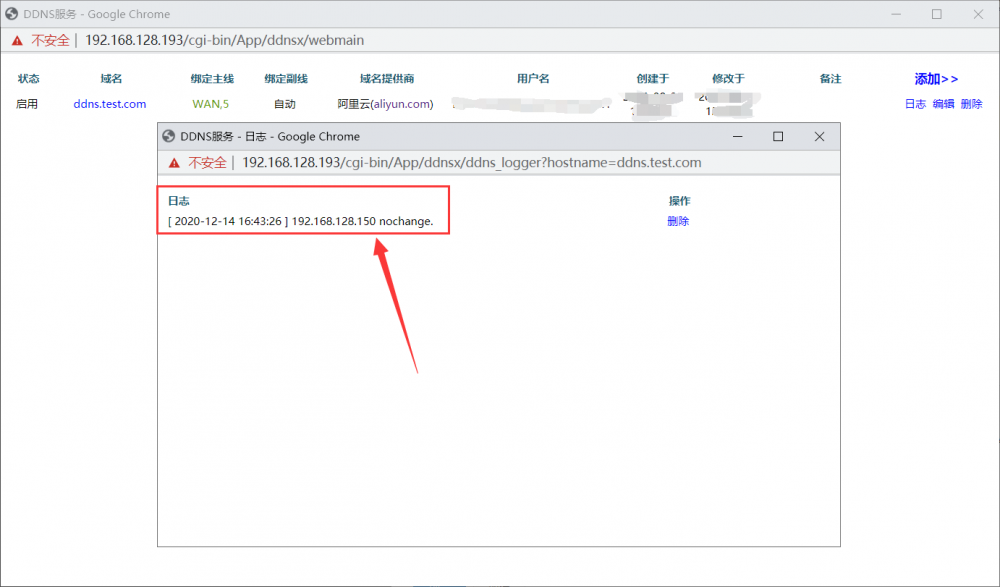

到此设置完毕。下图的记录为已更新过,所以显示没有更新。

Linux 版本 Panabit 进入单用户修改 root 密码

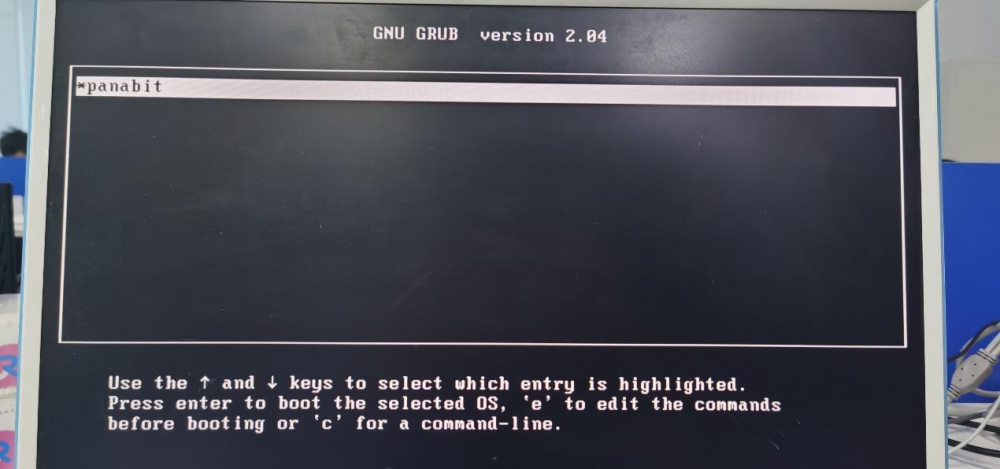

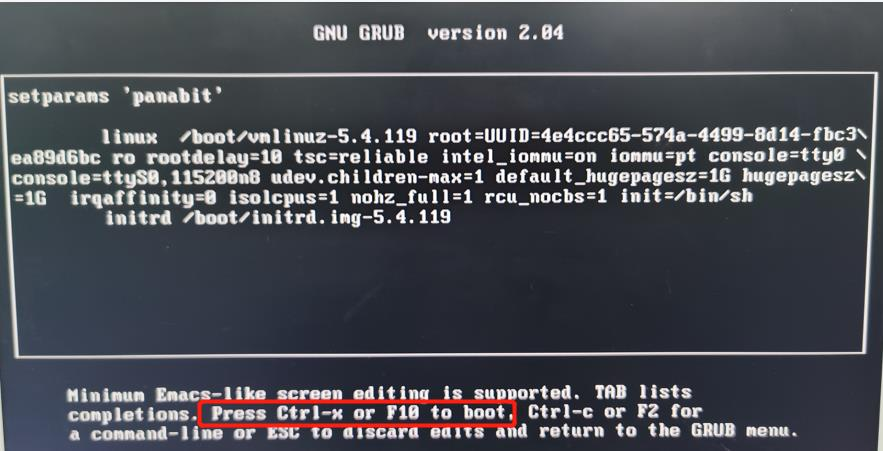

1、 设备接键盘显示器,加电开机进入启动界面, 出现 Panabit 亮条时按 e

2、 然后按向下键, 在下图示位置输入“init=/bin/sh”

3、 接下来按“ctrl+X”组合键进入单用户模式

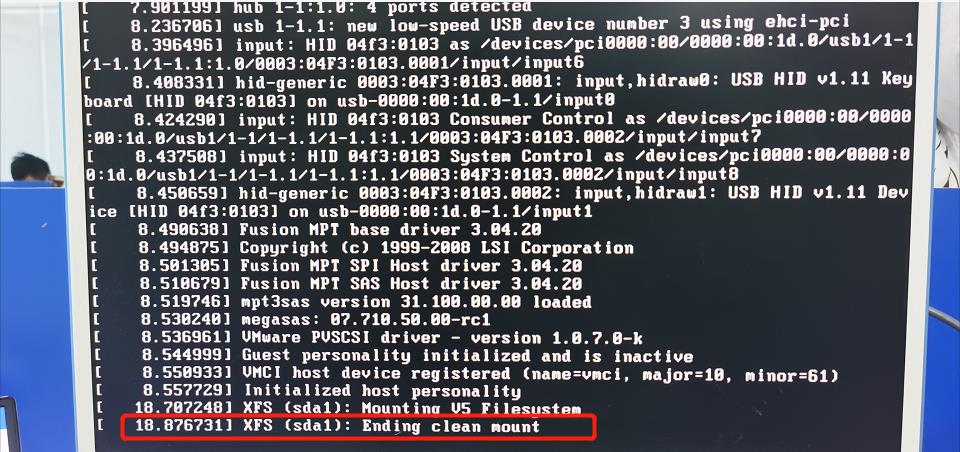

4、 出现这一行的时候,接设备 console 查看

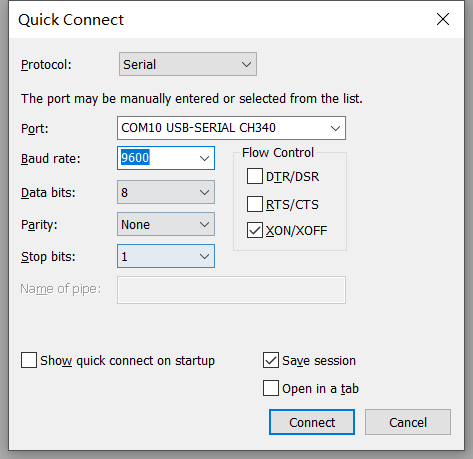

5、 波特率选择 9600 连接 console

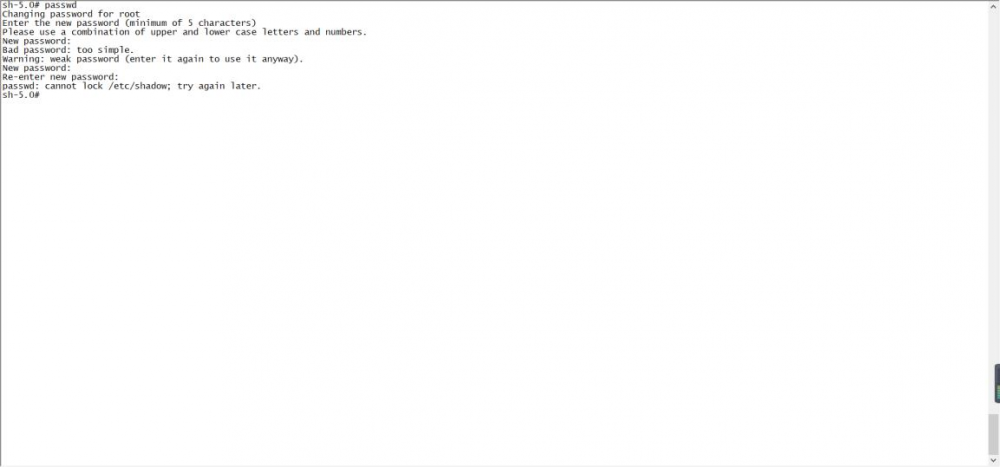

6、 出现下面这个提示符就表示进入了单用户

7、 输入“passwd” 回车, 修改 root 账号密码,重复输入一个不少于 8 位的密码,少于 8位会有弱密码提示。

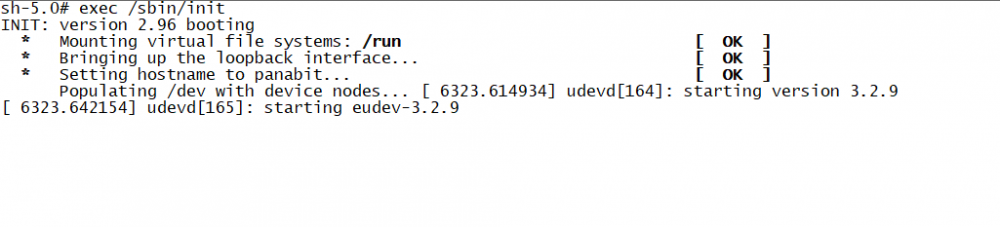

8、 输入 exec /sbin/init(退出单用户),回车

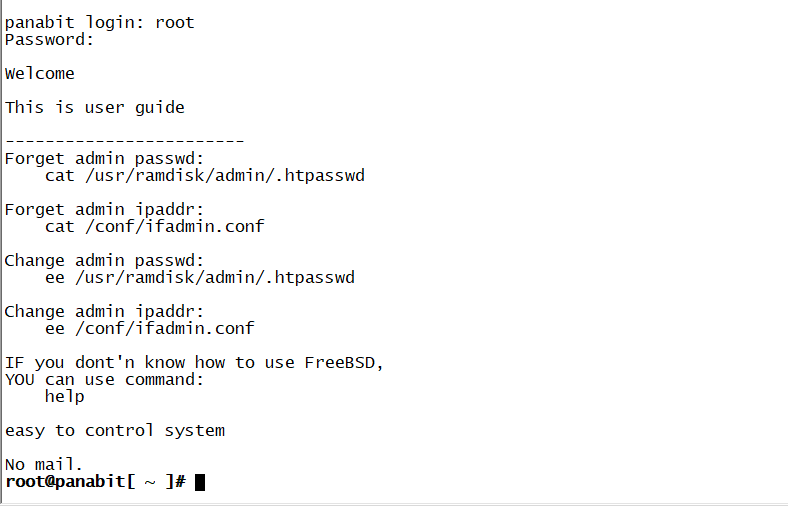

9、 等系统加载完成,通过修改之后的密码登录。

Panabit 新版本系统用户说明

一. 权限:

在新版本中,给用户权限划分了三个等级:

1. 超级管理员:

系统默认自带的 admin 账号,权限就是“超级管理员”。

可以访问和操作页面上所有内容。

2. 普通管理员:

a. 部分操作受限,如“不能新增系统用户”;

b. 默认某些页面部分内容不能访问,如【系统维护】,【系统用户】;

c. 只能访问“超级管理员”允许访问的页面【后续版本新增】;

d. 能访问的页面,操作权限同“超级管理员”。

3. 只读用户:

a. 默认部分页面不能访问;

b. 只能访问“超级管理员”允许访问的页面 【后续版本新增】;

c. 能访问页面,一律不允许操作,只能查看。

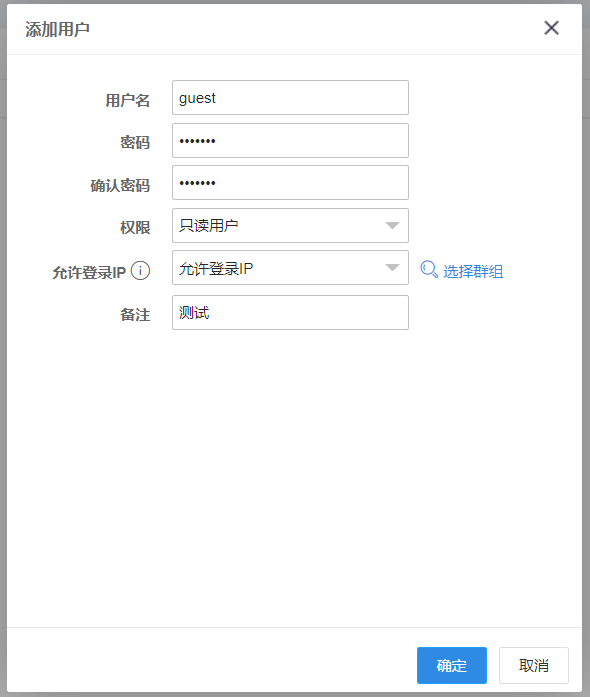

二. 允许登录的 IP:

新版本中,“超级管理员”可以给每个账号,设置“允许登录的 IP”,添加/编辑时,指定一个“IP 群组”,就表明该账号,只允许“IP 群组”中的 IP 登录。

注意 1: IP 群组的设置,详见系统页面的“对象管理->IP 群组”;

注意 2:以前往/etc/pawebhosts 文件中添加 IP,来限制登录的方式不再生效。

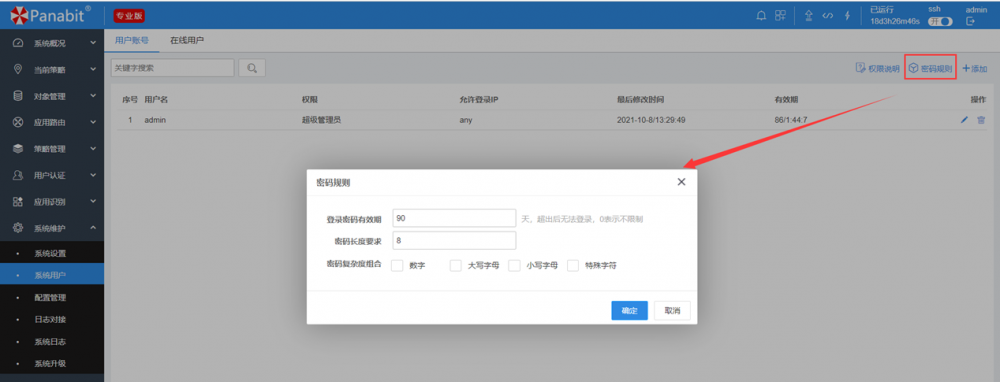

三. 密码规则:

为了满足等保 2.0 的规则,超级管理员可以设置“密码复杂度”、 “密码有效期”等规则。

1. 密码复杂度:

设置后,添加/编辑密码时,必须满足复杂度的要求才能提交。

2. 密码有效期:

密码有效期前 7 天,登录系统时会提醒修改密码;

密码过了有效期后,将无法登录系统。

四. 查看密码

在 web 页面,时查看不了账号的密码的,当想查看时,或者忘记密码时,可以 SSH登录后台查看。

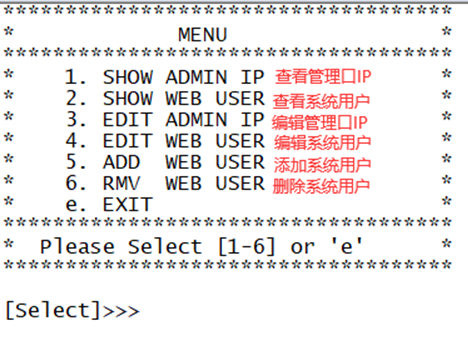

输入命令 ipe_help

注意 1:新版本中不再有 help 命令。因为在 Linux 系统中,会与系统的 help 冲突;

注意 2:修改密码,不建议手动修改.htpasswd 文件,修改了也不生效! .htpasswd 文件,只是为了兼容用户降级系统版本的备份文件;新版本用户的文件,是加密后存 储的,手动修改不了,所以提供 ipe_help 命令来修改。

RAAS 对接 Panabit 进行 COA 代拨

一、 版本信息: 1. Panabit 版本信息:

(1) R7.19[SUI(隋)r1p9], Build date 20211103.164003

2. RAAS 版本信息:

(1) 20211102.160456

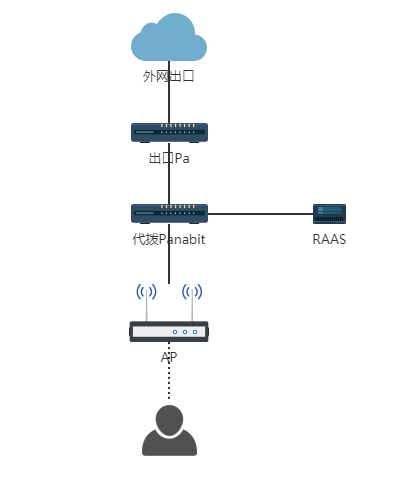

二、 测试环境拓扑图:

三、 设备配置:

1. RAAS 配置:

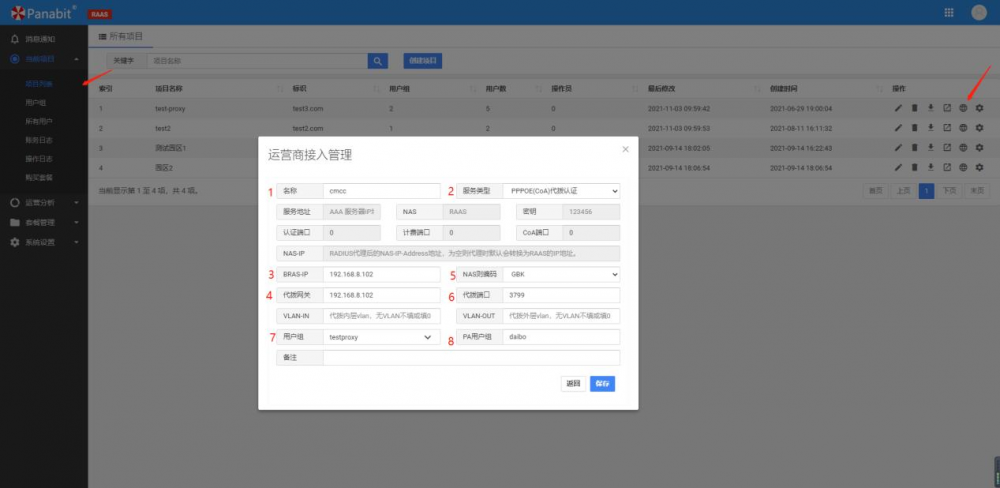

( 1) RAAS 项目配置:

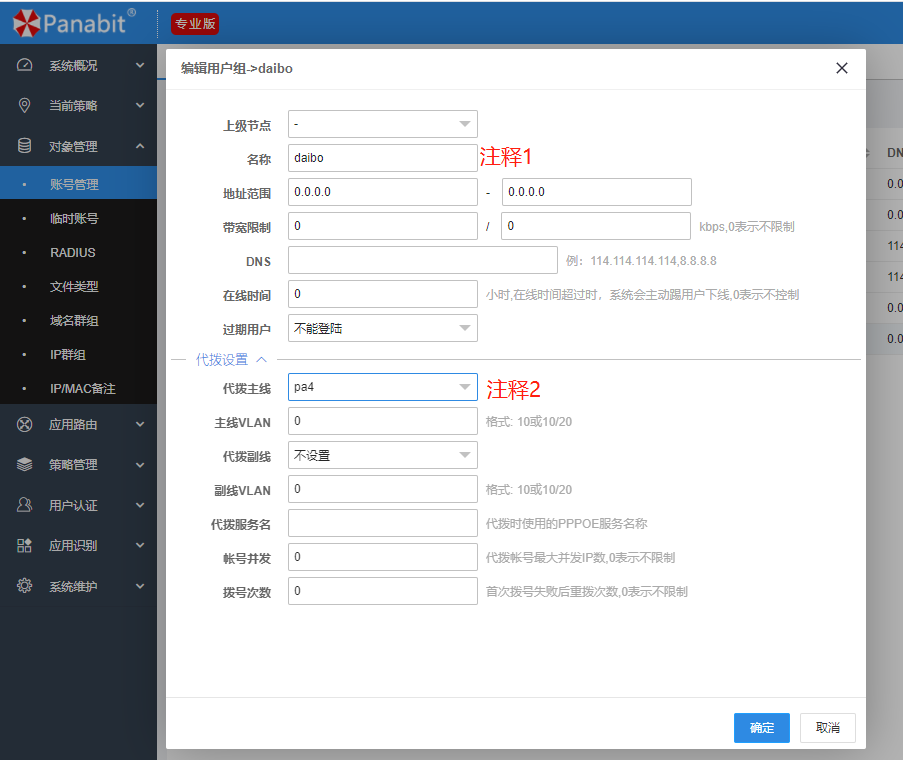

注释 1:服务名称,可以自定义编写;

注释 2:服务类型选择 PPPOE(CoA 代拨认证);

注释 3:填写 Pa 与 RAAS 对接的线路 IP; (不填表示响应所有请求)

注释 4:填写 Pa 与 RAAS 对接的线路 IP; (不填表示响应所有请求)

注释 5:与 Panabit 对接时需要选择 GBK 编码;

注释 6:代拨接口为 3799 端口;

注释 7:RAAS 上的 CoA 代拨用户组;

注释 8:Panabit 上的代拨地址池名称;

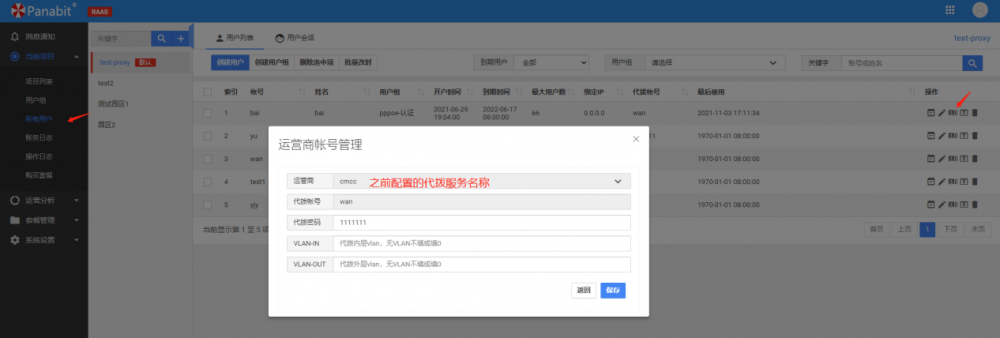

( 2) 用户绑定代拨账号:

2. 代拨 Panabit 配置:

( 1) 对接 RAAS 配置:

( 2) 配置代拨服务:

( 3) 配置代拨地址池:

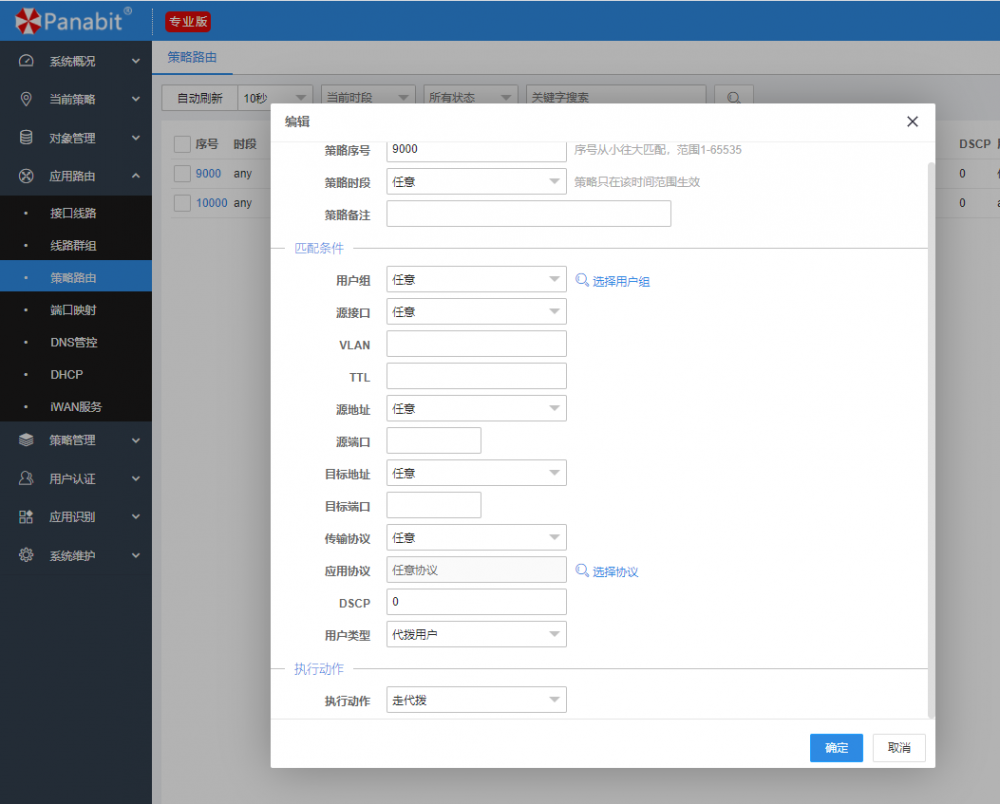

( 4) 配置代拨策略路由:

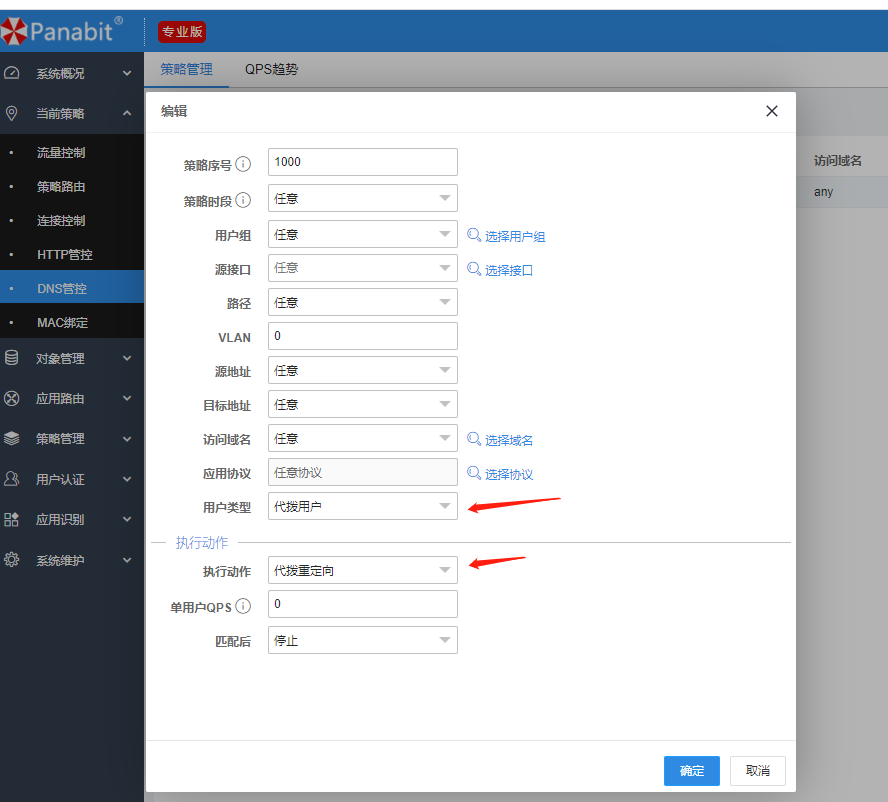

( 5) 配置代拨 DNS 管控策略:

3. 出口 Panabit 配置:

( 1) 配置出网路由;

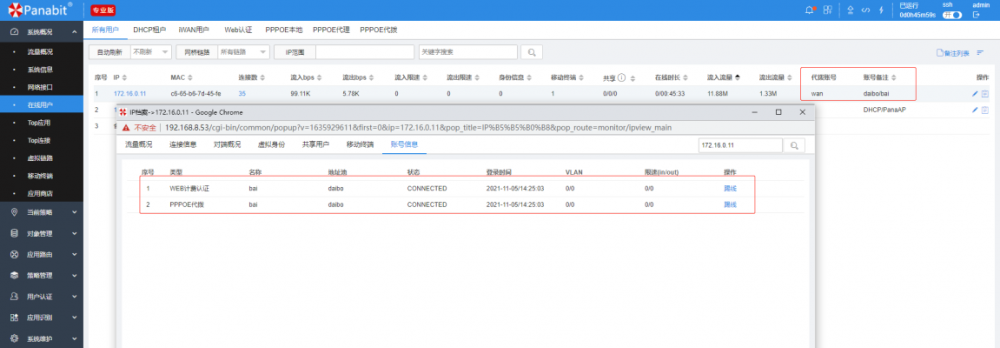

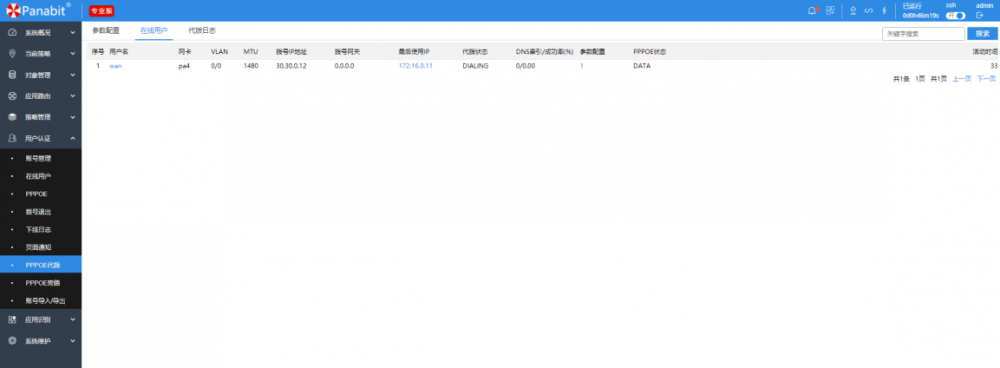

四、 代拨在线:

Panabit指南-PPPOE代拨接口_COA方式(1)

为了和计费配合做整体方案, Panabit 的代拨提供了 RADIUS 接口, RADIUS 标准协议 里是没有代拨之类的操作的,所以我们就利用“万能药”COA 命令来提供创建代拨线路以 及捆绑的操作。

1 代拨上线

计费向 Panabit 发送 COA(code=0x2b)数据包, COA 数据包中包含如下属性:

1) User-Name(0x01):代拨帐号名称; 【必须】

2) User-Password( 0x02) :代拨帐号密码,需要注意的是, RADIUS 规范里 User-Password 是加密的,但是 Panabit 要求这里的 User-Password 不能加密; 【必须】

3) Filter-Id(0x0b) :这个属性的值为“__PAIPPXY__“,这个值表示这是一个需要 Panabit 执行代拨的 COA 指令; 【必须】

4) Framed-IP-Address(0x08):这个属性里存储的是要捆绑的内网 IP 地址;【必须】

5) Framed-Pool(0x58):存放的是地址池名称, Panabit 会根据这个地址池名称来 寻找外拨接口和 VLAN 参数, 地址池需要事先在 Panabit 上设置好,如果没有这个属性, Panabit 使用代拨模块默认配置的代拨信息拨号; 【可选】

6) Connect-Info(0x4d):这个参数里存储的是内网用户帐号名称,如果没有这个属性, Panabit 使用 User-Name 作为内网 IP 的账号名称; 【可选】

7) Port-Id(0x57): 这个参数里存储的是代拨帐号对应的 VLAN 信息 ,格式 为”10/20“或”10“,其中 10 为外层 VLAN, 20 为内层 VLAN;这个参数优先于 Framed-Pool 指向的地址池对象里设置的 VLAN 参数; 【可选】

8) Called-Station-Id( 0x1e) or Calling-Station-Id( 0x1f) :这个参数的格式 为”xx:xx:xx:xx:xx:xx” 或”xx-xx-xx-xx-xx-xx” ,存放要捆绑的 IP 的 MAC 地址,这个MAC 地址只是描述作用,如果计费和用户之间有三层交换机不能获取到真实的 MAC 地址, 也可以用三层交换的 MAC;【可选】

Panabit 收到 COA 请求后:

1) 如果成功拨号,返回 COA ACK(0x2c);

2) 如果拨号失败,返回 COA NAK(0x2d),失败的原因会放到 Reply-Message 属性 里,这个属性是一个字符串; 如果是认证错误, Panabit 会将 BRAS 返回的错误信息放在 Reply-Message 里传递给 AAA;

常见的 Reply-Message 值:

1)”POOLNEXIST”:指定了 Framed-Pool 属性,但是该属性指定的地址池在 Panabit 上没有找到;

2) “IPOBJ_INSTALL_FAIL” :创建内网 IP 对象失败,可能是授权不够,也可能是指 定的 IP 不在合法 IP 范围内;

3) “IPOVERFLOW” :代拨账号关联的内网 IP 数超过设定的最大值;

4) “IPPXY_NOOUTINTERFACE” :没有指定代拨外出网口;

5)其它信息:拨号认证失败后, BRAS 返回的信息;

2 代拨下线

计费发送 DM 给 Panabit, DM 消息中包含下面属性:

1) User-Name:代拨帐号名;

2) Framed-IP-Address:要解除捆绑关系的内网 IP 地址;

Panabit 收到 DM 请求后:

1) 成功下线,给 AAA 发送 DM ACK(0x29);2) 失败,给 AAA 发送 DM NAK(0x2a),并通过 0x65(101, ErrCause)属性告诉失 败原因;

ErrCause 属性:

1) 402: COA 请求中没有 Framed-IP-Address 属性;

2) 503: Framed-IP-Address 属性指定的 IP 地址未上线或已经下线;

3) 504:其它错误;

当外拨线路关联的所有内网 IP 都下线后,外拨 PPPOE 线路会自动结束。

3 代拨线路变化通知

Panabit 会通过 DM(Disconnect Message)给计费发送通知,通知的 DM 消息中包 含下面的属性:

1) User-Name:代拨帐号名;

2) Framed-IP-Address:最后一次绑定的内网 IP 地址;

3) Filter-Id : 值 为 “__PAIPPXY__:AUTHOK” 表 明 代 拨 线 路 拨 号 成 功, ”__PAIPPXY__:AUTHFAIL“,表示代拨线路拨号失败, ”__PAIPPXY__:TERMINATE“, 表明线路被对方中断;

4) Reply-Message(0x12): 存放的是拨号认证失败时上级 BRAS 返回的错误描述信 息;

4 终端状态查询

使用 COA 请求,请求中的属性:

1) Filter-Id:值为“__PAIPSTAT__” ,表示查询状态;2) Framed-IP-Address: 终端用户的 IP 地址; 如果用户在线并且代拨线路处于连接状态, Panabit 会返回 COA ACK,否则返回 COA NAK, Err-Cause 均为 506, 并且在 Reply-Message 属性里指定如下值:

1) “IPNEXIST” : IP 不在线, Panabit 在自己的 IP 在线表里没有找到该 IP 地址;

2) “IPNIPPXY” : IP 在线,但是没有代拨线路关联;

3) “IPPXYING” : IP 在线并且关联代拨线路,但是代拨线路在拨号中,处于非连接 状态;

4) “NOFRAMEIP” :请求中没有 Framed-IP-Address 属性或者属性值为 0.0.0.0;

5 终端下线通知

代拨线路的终端下线后, Panabit 会向 AAA 发送 Accounting Stop 数据包, 数据包中 包含如下字段:

1) Filter-Id:值为“__PAIPPXY__” , 和其它的 Accounting Stop 报文区分开;

2) Framed-IP-Address: 终端的 IP 地址;

3) User-Name: 终端的账号名称, 这个账号是 AAA 在 COA 代拨请求中发送过来的 Connect-Info 字段的值;

4) Reply-Message: 一个字符串, 告诉下线的原因;

Reply-Message 的值:

1)“KICKOFF”: AAA 使用 DM 将用户踢下线;

2)“FORCERMV”: 管理员在 Panabit 的 WEBUI 上将用户踢下线;

3)“DIALFAIL”: 代拨线路拨号失败导致下线;

4)“TIMEOUT”: 终端 IP 长时间没有流量被 Panabit 老化而下线;

5)“OTHER_N”: 其它不知名下线原因, N 是一个整数值;

需要注意的是, 终端下线通知功能默认是关闭的, 使用 floweye ippxy config offline_notify=1 打开, 0 表示关闭。

使用 RAAS 进行 portal 认证

目录

使用 RAAS 进行 portal 认证

1.在 Panabit 上的设置

1.1 设置 RAAS 线路

1.2 在 Panabit 上开启 portal 认证

2. portal 认证界面的设置

2.1 登录 portal 认证界面

2.2 添加 bras

3. 进入 RAAS 进行配置

3.1 创建企业

3.2 创建用户组

3.3 创建账号

4. 测试

1.在 Panabit 上的设置

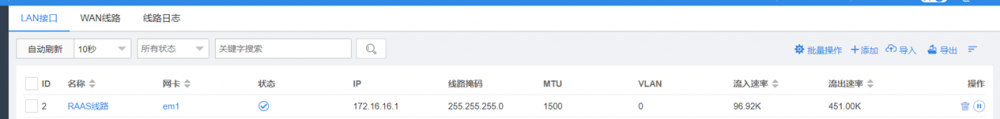

1.1 设置 RAAS 线路

首先先创建一条与 RAAS 通信的线路, WAN 线路和 LAN 线路皆可,保证此线路能和 RAAS互通,之后创建 radius 服务器。

1.2 在 Panabit 上开启 portal 认证

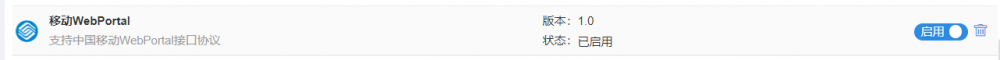

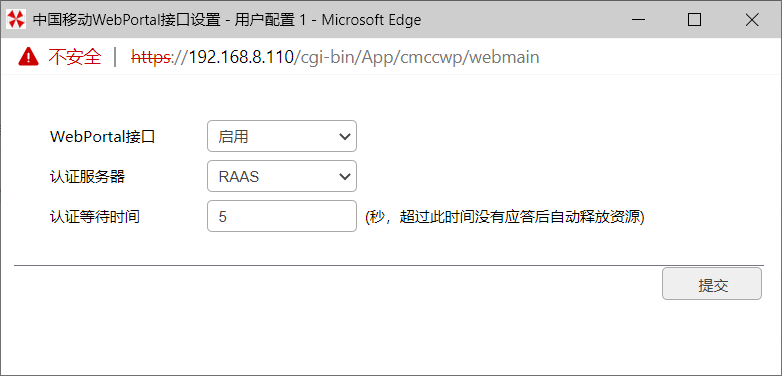

在 Panabit 的【应用商店】 中找到【移动 Web Portal】 打开。

点击启用,认证服务器选择创建的 RAAS 服务器。

之后在【应用商店】 中打开【Web 认证】

Portal URL: http://cmcc 服务器 IP/cmccportal.php?bras=xxx&domain=xxx&raas_ip=xxx

bras: 上面登录 cmcc 管理页面后添加 bras 设置的 bras 标识

domain: rass 里面管理员创建的企业域名

raas_ip: 安装 RAAS 服务器 IP

然后选中 radius 选择相对应的 radius 服务器点击提交即可。

2. portal 认证界面的设置

2.1 登录 portal 认证界面

进入 portal 认证的设置界面。

URL: http://raas 的管理地址/cmcc_ope.php

账号: admin

密码: panabit

2.2 添加 bras

之后在 bras 管理中点击【添加】

在此需要注意的是 LAN iP Panabit 的一个 WAN 线路或者 LAN 接口 IP。 Portal 服务器必须能与这个 IP 路由可达。

3. 进入 RAAS 进行配置

3.1 创建企业

注:这里的密钥和必须和 PA 上设置的密钥一致,否则无法认证成功!!

3.2 创建用户组

3.3 创建账号

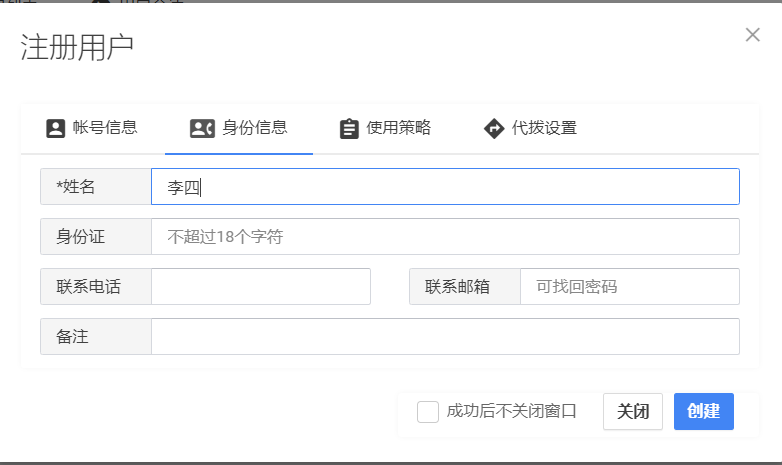

打*的是必填选项,其他选填。如此账号创建完毕。

如此 RAAS 的设置完毕。

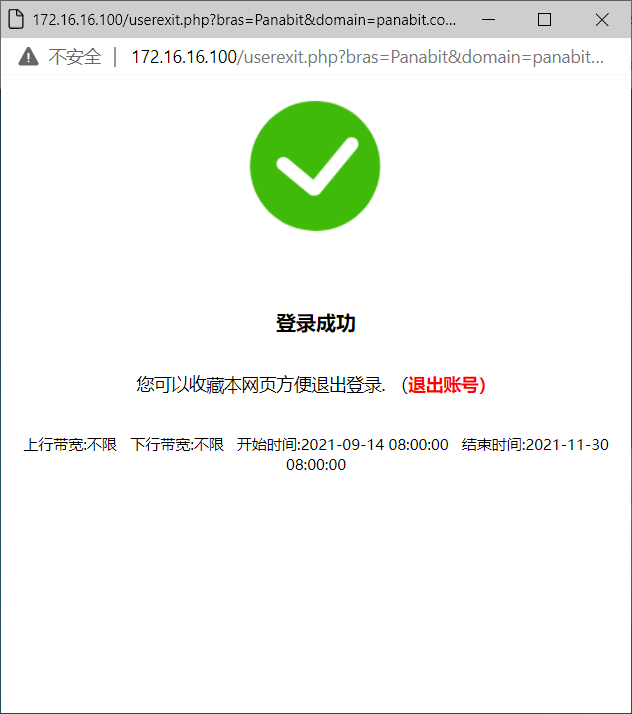

4. 测试

进行上网动作时,会弹出 portal

到 RAAS 上查看用户情况

如此便是设置成功。